Informační operace (USA) - Information Operations (United States)

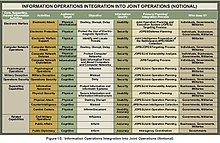

Informační operace jsou kategorií operací přímé a nepřímé podpory pro armádu Spojených států. Podle definice ve společné publikaci 3-13 „IO jsou popsány jako integrované použití elektronického boje (EW), operací počítačové sítě (CNO), psychologických operací (PSYOP), vojenského podvodu (MILDEC) a bezpečnosti provozu (OPSEC), ve shodě se specifickými podpůrnými a souvisejícími schopnostmi ovlivňovat, narušovat, poškozovat nebo uzurpovat kontradiktorní lidské a automatizované rozhodování a zároveň chránit naše vlastní. “ Informační operace (IO) jsou opatření přijatá k ovlivnění nepřátelských informačních a informačních systémů při obraně vlastních informačních a informačních systémů.

| Část série na |

| Válka |

|---|

Informační operace (IO)

Electronic Warfare (EW)

- Elektronickým bojem (EW) se rozumí jakákoli akce zahrnující použití elektromagnetického spektra nebo směrované energie k ovládání spektra, útoku na nepřítele nebo zabránění nepřátelským útokům prostřednictvím spektra. Účelem elektronického boje je popřít protivníkovi výhodu EM spektra a zajistit přátelský nerušený přístup k němu. EW lze aplikovat ze vzduchu, moře, země a vesmíru systémy s posádkou i bez posádky a může cílit na komunikaci, radar nebo jiné služby. EW zahrnuje tři hlavní členění: Electronic Attack (EA), Electronic Protection (EP) a Electronic warfare Support (ES).

- EW jako IO Core Capability. EW přispívá k úspěchu IO využíváním útočných a obranných taktik a technik v různých kombinacích k formování, narušení a zneužití sporného využívání EM spektra při ochraně přátelské svobody akce v tomto spektru. Rozšíření závislosti na EM spektru pro informační účely zvyšuje potenciál i výzvy EW v IO. Zvyšující se prevalence používání bezdrátových telefonů a počítačů rozšiřuje užitečnost i hrozbu EW a nabízí příležitosti k zneužití elektronické zranitelnosti protivníka a požadavek identifikovat a chránit naše vlastní před podobným vykořisťováním. Vzhledem k tomu, že se využívání EM spektra stalo ve vojenských operacích univerzálním, zapojila se do všech aspektů IO také EW. Všechny základní, podpůrné a související IO schopnosti buď přímo používají EW, nebo nepřímo těží z EW. Za účelem koordinace a dekonfliktu EW a obecněji celého vojenského využití EM spektra by měl JFC zřídit koordinační buňku pro elektronický boj (EWCC), která by sídlila u velitele složek, který je pro operaci nejvhodnější. Všechny společné operace navíc vyžadují společný seznam omezených frekvencí (JRFL). Tento seznam uvádí chráněné, hlídané a tabuizované frekvence, které by za normálních okolností neměly být narušeny bez předchozí koordinace a plánování, ať už z důvodu přátelského použití nebo přátelského vykořisťování. To je udržováno a zveřejňováno ředitelstvím komunikačního systému společného štábu (J-6) v koordinaci s J-3 a štábem společného boje velitele elektronického boje (nebo EWCC, pokud je pověřen).

- Nadvláda elektromagnetického spektra . DOD nyní klade důraz na maximální kontrolu nad celým elektromagnetickým spektrem, včetně schopnosti narušit všechny současné i budoucí komunikační systémy, senzory a zbraňové systémy. To může zahrnovat: (1) navigační válčení, včetně metod pro útočné vesmírné operace, kde může dojít k narušení globálních pozičních satelitů; nebo (2) způsoby ovládání nepřátelských rádiových systémů; a (3) metody umisťování falešných obrazů na radarové systémy, blokování zaměřených energetických zbraní a nesprávné nasměrování bezpilotních vzdušných prostředků (UAV) nebo robotů ovládaných protivníky.

Provoz počítačové sítě (CNO)

- CNO jako IO Core Capability. Zvyšující se závislost nenásilných armád a teroristických skupin na předávání informací silám C2 počítačům a počítačovým sítím posiluje význam CNO v plánech a činnostech IO. Jak se rozšiřuje kapacita počítačů a rozsah jejich zaměstnání, budou se i nadále vyvíjet nové zranitelnosti a příležitosti. To nabízí jak příležitosti k útoku, tak zneužití slabých stránek počítačového systému protivníka a požadavek identifikovat a chránit naše vlastní před podobným útokem nebo vykořisťováním.

- Počítačový síťový útok (CNA). Akce se provádějí pomocí počítačových sítí k narušení, popření, degradaci nebo zničení informací rezidentních v počítačích a počítačových sítích nebo v samotných počítačích a sítích. Také se nazývá CNA. Ochrana počítačové sítě (CND). Prostřednictvím počítačových sítí jsou podnikány kroky k ochraně, sledování, analýze, detekci a reakci na neoprávněnou činnost v rámci informačních systémů a počítačových sítí ministerstva obrany. Také se nazývá CND.

využívání počítačové sítě. Umožnění operací a shromažďování zpravodajských informací prováděných pomocí počítačových sítí ke shromažďování dat z cílových nebo protivných automatizovaných informačních systémů nebo sítí. Také se nazývá CNE.

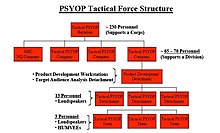

Psychologické operace (PSYOP)

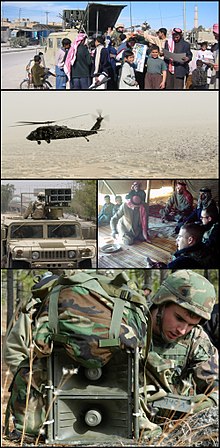

- PSYOP jako schopnost IO Core. PSYOP hraje ústřední roli při dosahování cílů IO na podporu JFC. V dnešním informačním prostředí může mít i PSYOP prováděný na taktické úrovni strategické účinky. Proto má PSYOP schvalovací proces, kterému je třeba rozumět, a nutnost včasného rozhodování je pro efektivní PSYOP a IO zásadní. To je zvláště důležité v počátečních fázích operace vzhledem k době potřebné k vývoji, návrhu, výrobě, distribuci, šíření a hodnocení produktů a akcí PSYOP. Všechny PSYOP jsou prováděny pod vedením meziagenturně koordinovaných a OSD schválených programů PSYOP. Proces schvalování programu PSYOP na národní úrovni vyžaduje čas pro dostatečnou koordinaci a řešení problémů; JFC by proto měly začít s plánováním PSYOP co nejdříve, aby zajistily provedení PSYOP na podporu operací. Před zahájením provádění PSYOP musí mít JFC schválený program PSYOP, prováděcí oprávnění a delegování schvalovacího orgánu produktu. JFC by měli během prvních krizových fází okamžitě požádat plánovače PSYOP, aby zajistili, že JFC bude mít dostatek času na získání řádného oprávnění k provedení PSYOP. Aktiva PSYOP mohou mít pro JFC pro operace před bojem / po boji zvláštní hodnotu, pokud jsou omezeny nebo nejsou povoleny jiné prostředky vlivu. PSYOP musí být koordinován s CI, MILDEC a OPSEC, aby byla zajištěna dekonflikace a kontrola, operace CI nejsou ohroženy a že všechny schopnosti v rámci IO jsou koordinovány za účelem dosažení cílů stanovených v plánování. Mezi zaměstnanci PSYOP a PA musí existovat úzká spolupráce a koordinace, aby byla zachována důvěryhodnost jejich příslušných publik, což je účelem buňky IO. Úsilí PSYOP je nejúčinnější, když jsou do kontroly materiálů a zpráv PSYOP zahrnuti pracovníci s důkladným porozuměním jazyka a kultury TA. Jak se vyvíjí informační prostředí, šíření produktů PSYOP se rozšiřuje z tradičního tisku a vysílání na sofistikovanější používání internetu, faxových zpráv, textových zpráv a dalších rozvíjejících se médií. Účinnost PSYOP je zvýšena synchronizací a koordinací základních, podpůrných a souvisejících schopností IO; zejména veřejné záležitosti (PA), MILDEC, CNO, civilně-vojenské operace (CMO) a EW.

- Psychologické operace jsou plánované operace, které mají předávat vybrané informace a indikátory zahraničním divákům a ovlivňovat jejich emoce, motivy, objektivní uvažování a v konečném důsledku chování zahraničních vlád, organizací, skupin a jednotlivců.

- 4. skupina psychologických operací

Vojenský podvod (MILDEC)

- MILDEC je popisován jako akce prováděné za účelem úmyslného uvedení protivníků s rozhodovací pravomocí do souvislosti s přátelskými vojenskými schopnostmi, záměry a operacemi, což způsobí, že protivník přijme konkrétní opatření (nebo nečinnosti), které přispějí k uskutečnění mise přátelských sil. MILDEC a OPSEC jsou doplňkové činnosti - MILDEC se snaží podpořit nesprávnou analýzu, což způsobí, že protivník dospěje ke konkrétním nesprávným dedukcím, zatímco OPSEC se snaží popřít skutečné informace protivníkovi a zabránit správnému dedukci přátelských plánů. Aby byla operace MILDEC účinná, musí být náchylná k nepřátelským systémům sběru a „považována“ za důvěryhodnou pro nepřátelského velitele a štáb. Pravděpodobným přístupem k plánování MILDEC je použití přátelského postupu (COA), který lze provést pomocí přátelských sil a který může ověřit protivník. Plánovači MILDEC se však nesmí dostat do pasti připisování protivníkům konkrétní postoje, hodnoty a reakce, které „zrcadlí“ pravděpodobné přátelské akce ve stejné situaci, tj. Za předpokladu, že protivník bude reagovat nebo jednat konkrétním způsobem na základě o tom, jak bychom odpověděli. Vždy existují konkurenční priority pro zdroje potřebné k podvodu a zdroje potřebné pro skutečný provoz. Z tohoto důvodu by měl být plán podvodu vytvořen souběžně se skutečným plánem, počínaje počátečním odhadem velitele a štábu, aby bylo zajištěno řádné financování obou zdrojů. Abychom podpořili nesprávnou analýzu protivníkem, je obvykle účinnější a efektivnější poskytnout falešný účel skutečné činnosti, než vytvořit falešnou aktivitu. OPSEC podvodného plánu je přinejmenším stejně důležitý jako OPSEC skutečného plánu, protože kompromis podvodného jednání může odhalit skutečný plán. Tento požadavek na úzké plánování přidržení při zajištění podrobné koordinace je největší výzvou pro plánovače MILDEC. U společných štábů je odpovědnost za plánování a dohled MILDEC obvykle organizována jako prvek podvodu zaměstnanců v provozním ředitelství společného štábu (J-3).

- MILDEC jako základní schopnost IO. MILDEC je základem úspěšného IO. Využívá informační systémy, procesy a schopnosti protivníka. MILDEC se spoléhá na pochopení toho, jak protivník a podpůrný personál myslí a plánují a jak oba používají správu informací k podpoře jejich úsilí. To vyžaduje vysokou míru koordinace se všemi prvky činnosti přátelských sil v informačním prostředí i s fyzickými aktivitami. Každá ze základních, podpůrných a souvisejících schopností má svoji roli při vývoji úspěšného MILDECu a při zachování jeho důvěryhodnosti v průběhu času. Ačkoli by se PA neměla podílet na poskytování nepravdivých informací, musí si být vědoma záměru a účelu MILDEC, aby jej neúmyslně neohrozila.

- Příkladem je zpráva zaměřená na využití trhliny mezi klíčovým členem vedení protivníka, který má svárlivý vztah s jiným klíčovým rozhodujícím činitelem. Tato zpráva by mohla způsobit vnitřní nepokoje, což by vedlo k tomu, že protivník předejde zamýšlený postup a zaujme postoj příznivější pro naše zájmy.

- http://www.dtic.mil/cgi-bin/GetTRDoc?AD=ADA470825&Location=U2&doc=GetTRDoc.pdf

Zabezpečení provozu (OPSEC)

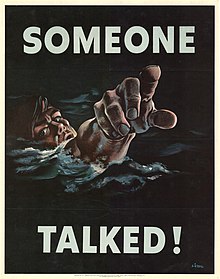

- OPSEC jako schopnost IO Core. OPSEC popírá protivníkovi informace potřebné ke správnému posouzení přátelských schopností a záměrů. Zejména OPSEC doplňuje MILDEC tím, že popírá informace protivníka požadované jak k posouzení skutečného plánu, tak k vyvrácení plánu podvodu. Pro ty funkce IO, které využívají nové příležitosti a zranitelná místa, jako jsou EW a CNO, je OPSEC zásadní, aby zajistily, že nebudou ohroženy přátelské schopnosti. Proces identifikace podstatných prvků přátelských informací a přijímání opatření k jejich maskování od zveřejnění po protivníky je pouze jednou částí přístupu k ochraně přátelských informací do hloubky. Aby byly účinné, musí OPSEC doplňovat další typy zabezpečení. Mezi příklady dalších typů zabezpečení patří fyzické zabezpečení, programy IA, ochrana počítačové sítě (CND) a personální programy, které prověřují personál a omezují autorizovaný přístup.

- Často dochází k tomu, že k úniku, odcizení nebo hacknutí dat dochází online a nepřítel má přístup a může dešifrovat, co mohou tyto informace říkat. To platí zejména pro obranné provozní zabezpečení. Američtí opraváři a servisní ženy mohou mít Facebook , více blogů nebo nahrávat fotografie, což může vést k tomu, že nepřítel bude znát pohyby a umístění vojáků. Díky těmto informacím je nastavení zálohy a způsobení katastrofy v USA a podpůrném personálu mnohem jednodušší. Zejména funkce mobilních telefonů s geografickým značením mohou v OPSEC způsobit tento typ porušení.

Metody a taktika zařízení

EW

EC-130

EC-130E Airborne Battlefield Command a Control Center (ABCCC) byl založen na základní C-130E platformě a za předpokladu, taktické vzdušné velitelské stanoviště možnosti pro letecké velitelů a pozemních velitelů při slabém prostředí vzduchu hrozeb. Tento EC-130E ABCCC byl od té doby vyřazen.

EC-130E Commando Solo byl dřívější verze US Air Force a Air National Guard psychologických operací (PSYOPS) letadel. Toto letadlo také zaměstnávalo drak letadla C-130E, ale bylo upraveno pomocí elektronického vybavení mise z vysloužilého letounu EC-121S Coronet Solo . Tento drak sloužil během první války v Perském zálivu (operace Pouštní bouře), druhé války v Perském zálivu (operace Iraqi Freedom ) a v operaci Enduring Freedom . EC-130E byl nakonec nahrazen EC-130J Commando Solo a byl vyřazen v roce 2006.

EC-130J Commando Solo je modifikovaný C-130J Hercules používá k provádění psychologické operace (Psyop) a civilní záležitosti vysílání misí ve standardním AM , FM , HF , TV a vojenské komunikační kapel. Mise jsou létány v maximální možné nadmořské výšce, aby byly zajištěny optimální vzory šíření. EC-130J létá se stejnými úspěchy během denních i nočních scénářů a je vzdorovatelný vzduchu. Typická mise se skládá z oběžné dráhy jedné lodi, která je kompenzována požadovaným cílovým publikem. Cíle mohou být buď vojenské, nebo civilní. Commando Solo je provozováno výhradně Air National Guard , konkrétně 193d Special Operations Wing (193 SOW), jednotka Pennsylvania Air National Guard operativně získaná velením speciálních operací letectva (AFSOC). 193 AOW sídlí na Harrisburg Air National Guard Base (dříve Olmstead AFB ) na mezinárodním letišti Harrisburg v Middletownu v Pensylvánii .

Americké námořnictvo ‚s EC-130q Hercules TACAMO (‚převzít a Move Out‘) Letoun byl námořní letectvo platforma na pevnině, která sloužila jako SIOP strategické komunikace odkazují letadla pro US Navy Fleet Ballistic Missile (FBM) ponorkové síly a jako záložní komunikační spojení pro strategické bombardéry a mezikontinentální balistické raketové síly s posádkou USAF. Aby bylo zajištěno přežití, operovalo TACAMO jako sólová platforma, dostatečně daleko od jiných hlavních námořních sil a neinteragujících s nimi, jako jsou úderné skupiny letadlových lodí na moři a jejich letecká křídla nebo pozemní námořní hlídkové letouny Provozované Fleet Air Reconnaissance Squadron TŘI (VQ-3) a Fleet Air Reconnaissance Squadron FOUR (VQ-4) byl EC-130Q nakonec nahrazen současnou platformou amerického námořnictva TACAMO, Boeingem 707 na bázi E-6 Mercury .

Provoz počítačové sítě

Stuxnet

Stuxnet je počítačový červ objevený v červnu 2010. Zpočátku se šíří prostřednictvím systému Microsoft Windows a je zaměřen na průmyslový software a zařízení společnosti Siemens . I když to není poprvé, co se hackeři zaměřili na průmyslové systémy, jedná se o první objevený malware, který špehuje a rozvrací průmyslové systémy, a jako první obsahuje rootkit programovatelného logického řadiče (PLC) .

V květnu 2011 program PBS Need To Know citoval prohlášení Garyho Samora , koordinátora Bílého domu pro kontrolu zbraní a zbraně hromadného ničení, ve kterém uvedl: „jsme rádi, že [Íránci] mají potíže se svou odstředivkou stroj a že my - USA a jejich spojenci - děláme vše, co je v našich silách, abychom zajistili, že jim to zkomplikujeme “a nabízí„ mrknutí na uznání “zapojení USA do Stuxnetu. Podle British Daily Telegraph představení , které se hrálo na večírku pro odchod do důchodu u šéfa izraelských obranných sil (IDF) Gabiho Ashkenaziho , zahrnovalo odkazy na Stuxnet jako jeden z jeho operačních úspěchů jako náčelníka štábu IDF.

Suter

Suter je vojenský počítačový program vyvinutý společností BAE Systems, který útočí na počítačové sítě a komunikační systémy patřící nepříteli. Vývoj programu řídila tajná jednotka letectva Spojených států Big Safari . Specializuje se na interferenci s počítači integrovaných systémů protivzdušné obrany . Suter byl integrován do amerického bezpilotního letadla společností L-3 Communications .

Byly vyvinuty tři generace Suteru. Suter 1 umožňuje svým operátorům sledovat, co mohou operátoři nepřátelských radarů vidět. Suter 2 jim umožňuje převzít kontrolu nad nepřátelskými sítěmi a nasměrovat jejich senzory. Suter 3, testovaný v létě 2006, umožňuje invazi do vazeb na časově kritické cíle, jako jsou odpalovací zařízení balistických raket na bojišti nebo mobilní odpalovací zařízení země-vzduch .

Program byl testován na letadlech jako EC-130 , RC-135 a F-16CJ . V Iráku a Afghánistánu se používá od roku 2006.

Úředníci amerického letectva spekulovali, že technologie podobná Suterovi byla použita izraelským letectvem k zmaření syrských radarů a vplížení do jejich vzdušného prostoru nezjištěného v operaci Orchard dne 6. září 2007. Únik radaru protivzdušné obrany byl jinak nepravděpodobný, protože F- 15 a F-16 používané IAF nebyly vybaveny tajnou technologií.

PSYOP

B (SOMS-B)

- Speciální operační mediální systémy - B (SOMS-B)

--SOMS-B je pozemní rádiový a televizní vysílací systém namontovaný na HMMWV. Stejně jako EC-130C / J může vysílat na televizních frekvencích AM, FM, SW a VHF. SOMS-B má také schopnost produkovat programové nebo rozhlasové a televizní vysílání

Jiné / Integrované

Rádio

Rádio Svobodný Afghánistán

Radio Free Afghanistan (RFA) je afghánská pobočka rozhlasových služeb Radio Free Europe / Radio Liberty (RFE / RL) . Vysílá 12 hodin denně jako součást 24hodinového proudu programování ve spojení s Voice of America (VOA) . RFA byla poprvé vysílána v Afghánistánu od roku 1985 do roku 1993 a byla znovu uvedena do provozu v lednu 2002. RFA produkuje řadu kulturních, politických a informačních programů, které jsou přenášeny posluchačům prostřednictvím krátkovlnných, satelitních a AM a FM signálů poskytovaných Mezinárodním vysílacím úřadem . Posláním RFA je „podporovat a udržovat demokratické hodnoty a instituce v Afghánistánu šířením zpráv, faktických informací a nápadů“.

Rádio v krabici

Rozhlas je dominantním informačním nástrojem k oslovení širokého publika v izolovaných horských oblastech. Americká armáda rozmístila RIAB po celém Afghánistánu za účelem komunikace s obyvateli. Vzhledem k 70 procentní míře negramotnosti a nedostatečnému vzdělání v Afghánistánu je rádio důležitým komunikačním nástrojem používaným k vysílání informací, kde vlastnictví rádia přesahuje 80 procent. Armáda Spojených států provozuje přibližně 100 RIAB a najímá v Afghánistánu místní afghánské DJe, aby vysílali informace a pořádali předvolební show. Armáda Spojených států používala systémy RIAB k vysílání zpráv proti Talibanu a proti Al-Káidě a bojovala proti propagandě Talibanu tím, že tlačila na frekvence Talibanu v provincii Paktia. Jednou z výhod zaměstnávání systémů RIAB je schopnost okamžitě vysílat důležité informace velkému publiku v případě krize. Jeden afghánský DJ má 50 000 posluchačů. Guvernér okresu Nawa Abdul Manaf využívá místní stanici RIAB k pořádání týdenních předvoleb a věří, že systém RIAB je jedním z jeho nejlepších komunikačních nástrojů k informování velkého publika. V afghánské provincii Paktika, která má gramotnost dvě procenta, odhadem 92 procent obyvatel poslouchá rádio každý den. Rozhlasové programy přenášené pomocí systémů RIAB poskytují prospěšné informace afghánským farmářům ve vzdálených oblastech. V izolované hornaté oblasti Wazi Kwah v provincii Paktika poskytuje systém RIAB jediný zdroj vnějších zpráv. Velitelé afghánské národní armády používají RIAB ke komunikaci s vesničany a staršími a poskytují myšlenky komunitě. Afghánci mohou využívat informace distribuované americkou armádou, například jak reagovat na blížící se vojenský konvoj nebo účel, nebo použití zemědělských programů sponzorovaných USA. Pro všeobecné zprávy mohou Afghánci využívat i jiné informační kanály , jako je BBC nebo VOA, protože systémy RIAB jsou kontrolovány americkou armádou. Speciální operace poprvé použily systémy RIAB v Afghánistánu v roce 2005, což zlepšilo jejich schopnost poskytovat informace místnímu obyvatelstvu a komunikovat s ním v oblastech jeho působení.

Teroristé (IO z pohledu USA)

„Teroristé jsou zdatní v integraci svých fyzických násilných činů s IO. Pořizují zvukové a obrazové záznamy incidentů k distribuci přes internet a v televizi. Jejich násilí se stává divadlem, inscenováno pro svůj psychologický dopad a znovu a znovu přehráváno v média jako IO. “

- „Teroristé využívají všechny schopnosti IO vojenské doktríny USA, včetně pěti základních schopností PSYOP, vojenského podvodu, EW, CNO a OPSEC a podpůrných a souvisejících schopností. IO využívají k podpoře obou útočných operací (teroristických činů) a obranné operace (např. ochrana jejich úkrytů). Strategicky využívají IO k podpoře širokých cílů. Zatímco teroristé nemluví a nepíšou o „IO“, prokazují pochopení hodnoty a metod schopností IO. Teroristé se zdají být zvláště zběhlí v PSYOP, PA, counterpropagandě a určitých formách OPSEC a podvodu, vedeni jejich touhou současně oslovit požadované publikum a skrývat se před svými nepřáteli. Uznávají hodnotu různých médií, včetně internetu, a využívají je k podpoře jejich příčina. Teroristé a jejich podporovatelé mají schopnost CNO, přičemž CNA se projevuje spíše jako „elektronický džihád“ než jako teroristické činy. “

Provoz počítačové sítě

Existuje mnoho příkladů CNA a obvykle se provádějí na podporu dalších operací. Teroristé integrovali kybernetické útoky do svých myšlenek, strategií a operací jako extrémně nákladově efektivní způsob, jak poškodit USA a další protivníky.

Totéž lze říci o CNE, která se týká pronikání do počítačových sítí, než na ně skutečně zaútočí. Získání přístupu ke konkrétním sítím je považováno za součást procesu CNA pro teroristy (nerozlišují mezi nimi).

Co se týče CND, teroristé jsou si vědomi toho, že udržují bezpečnost dat a běží webové stránky, protože používají internet. Hamas a Hizballaha musely bránit své webové stránky před izraelskými hackery, kteří je v minulosti znetvořili. Metody, které používají, zahrnují řízení přístupu, šifrování, ověřování, brány firewall, detekci narušení, antivirové nástroje, audity, správu zabezpečení a povědomí o bezpečnosti a školení.

- „Taliban v posledních měsících vedl s ozbrojenými silami NATO v zemi zintenzivňující informační válku , šířil protivládní zprávy v mobilních telefonních sítích a pomocí Twitteru prohlašoval převážně nepravděpodobné úspěchy, protože většina zahraničních bojových jednotek se snaží opustit zemi do roku 2014. A den zřídka projde bez mluvčího Talibanu, který by pomocí Twitteru požadoval zničení četných obrněných vozidel NATO a smrt mnoha západních nebo afghánských bezpečnostních sil, přičemž NATO rychle bojovalo proti svým vlastním zdrojům na Twitteru. Taliban rovněž využívá propracovanou síť mluvčích distribuovat zprávy a dokonce mít vlastní mobilní rozhlasovou službu, která často přesouvá polohu, aby se zabránilo hrozbě odvetných náletů vojenských letadel NATO. “

- Taliban MUSÍ spoléhat na CNO a integrovat ho do své kampaně IO, protože jde o nákladově nejefektivnější metodu narušení západních sil. Toto je ukázkový příklad toho, jak se CNO používá ve spojení s PSYOP k dosažení svých cílů.

Steganografie

Když se vezme v úvahu, že zprávy by mohly být v e-mailových zprávách zašifrovány steganograficky , zejména e-mailový spam , pojetí nevyžádané pošty dostává zcela nové světlo. Spolu s technikou „ chaffing and winnowing “ mohl odesílatel dostávat zprávy a pokrýt jejich stopy najednou.

Zvěsti o teroristech využívajících steganografii začaly poprvé v deníku USA Today dne 5. února 2001 ve dvou článcích s názvem „Teroristické pokyny skryté online“ a „Teroristické skupiny se schovávají za šifrování webu“. V červenci téhož roku byl článek nazván ještě přesněji: „Militants wire Web with links to jihad “. Citace z článku: „ V poslední době agenti al-Káidy posílají stovky šifrovaných zpráv, které byly skryty v souborech na digitálních fotografiích na aukčním webu eBay.com “. Jiná média na celém světě tyto fámy mnohokrát citovaly, zejména po teroristickém útoku z 11. září , aniž by prokázaly jakýkoli důkaz. Italské noviny Corriere della Sera uvedly, že buňka Al Káidy, která byla zajata v mešitě Via Quaranta v Miláně, měla na svých počítačích pornografické obrázky a že tyto obrázky byly použity ke skrytí tajných zpráv (ačkoli žádný jiný italský papír nikdy nepokryl příběh). Mezi USA Dnešní články napsal veterán zahraniční korespondent Jack Kelley , který byl v roce 2004 vyhozen po obvinění ukázalo, že on vymyslel příběhy a zdrojů.

V říjnu 2001 The New York Times publikoval článek, v němž tvrdí, že Al-Káida použila ke kódování zpráv do obrázků steganografii, a poté je transportovala prostřednictvím e-mailu a případně přes USENET k přípravě a provedení teroristického útoku z 11. září 2001. Federální plán pro výzkum a vývoj v oblasti kybernetické bezpečnosti a informační bezpečnosti, publikovaný v dubnu 2006, uvádí následující prohlášení:

- „... bezprostřední obavy zahrnují také využití kyberprostoru pro tajnou komunikaci, zejména teroristy, ale také zahraničními zpravodajskými službami; špionáž proti citlivým, ale špatně bráněným údajům ve vládních a průmyslových systémech; podvracení zasvěcených osob, včetně prodejců a dodavatelů; trestná činnost , zahrnující především podvody a krádeže finančních nebo identifikačních informací hackery a skupiny organizovaného zločinu ... “(str. 9–10)

- „V posledních letech explodoval mezinárodní zájem o výzkum a vývoj technologií steganografie a jejich komercializace a aplikace. Tyto technologie představují potenciální hrozbu pro národní bezpečnost. Protože steganografie tajně vnáší do digitálních produktů další a téměř nezjistitelný informační obsah, potenciál pro skryté šíření škodlivého softwaru, mobilního kódu nebo informací je skvělé. “ (str. 41–42)

- „Hrozba, kterou představuje steganografie, byla dokumentována v mnoha zpravodajských zprávách.“ (str. 42)

Kromě toho online „příručka pro výcvik teroristů“, „Technical Mujahid, a Training Manual for Jihadis“, obsahovala část s názvem „Skrytá komunikace a skrytí tajemství uvnitř obrazů“.

Na začátku roku 2002 byla na magisterské práci na Cranfield University vyvinuta první praktická implementace online vyhledávače protiteroristické steganografie v reálném čase. To bylo navrženo tak, aby detekovalo nejpravděpodobnější obrazovou steganografii při tranzitu, a tím poskytlo britskému ministerstvu obrany zpravodajský štáb realistický přístup k „zúžení pole“, což naznačuje, že kapacita odposlechu nikdy nebyla problémem, ale spíše upřednostňovala cílová média.

Vojenský podvod

Při policejní prohlídce britského domova člena Al-Káidy bylo odhaleno to, co se nyní nazývá „Výcvikový manuál Al-Káidy“, návod k technikám podvodu, padělání, „míchání“, úkrytů a použití krytů k směs do teroristické oblasti operace (obvykle města s velkým civilním obyvatelstvem). Filozofií MILDEC je spíše utajování činností než zavádění protivníků.

PSYOP

Teroristický PSYOP se od amerického PSYOP liší v jedné ze dvou hlavních oblastí. Za prvé, americký PSYOP se zaměřuje na zahraniční protivníky a informace jsou koordinovány s mnoha dalšími agenturami a před zveřejněním prověřovány. Zadruhé, zatímco PSYOP americkými a koaličními silami je „navržen tak, aby ukončil násilí a zachránil životy, teroristický PSYOP je často zaměřen na podporu násilí a ohrožení civilního obyvatelstva smrtí a ničením. Sebevražední atentátníci jsou zobrazováni spíše jako mučedníci než zabijáci nevinných lidé."

Internet je hlavním zdrojem šíření propagandy s Al-Aqaeda a dalšími teroristickými skupinami. „Podle Bruce Hoffmana před jeho zničením zdůraznil web Al-Káidy Alneda.com tři témata: 1) Západ je vůči islámu nepřátelsky nepřátelský, 2) jediný způsob, jak tuto hrozbu řešit a jediný jazyk, kterému Západ rozumí, je logika násilí a 3) džihád je jedinou možností “

Teroristé také rádi používají internet k náboru a přesvědčování dětí k jejich věci. Jak zjistila Dorothy Denningová : „Děti se učí nenávidět Židy a obyvatele Západu a uchopit proti nim zbraně [prostřednictvím karikatur a webových stránek ve stylu komiksu, pohádek na dobrou noc a počítačových her]“.

OPSEC

Všichni teroristé praktikují vysokou úroveň OPSEC, protože jejich potřeba být tajná je způsob, jak mohou být úspěšní. Ať už jde o výcvikový manuál Al-Káidy, online časopisy zaměřené na svět nebo výcvik mládeže v táborech džihádu, OPSEC je jednou z prvních priorit teroristů.

Zabezpečená komunikace je také velká. Únosci z 11. září například přistupovali k anonymním službám Hotmail a Yahoo! účty z počítačů u společnosti Kinko a ve veřejné knihovně. Zprávy jsou také kódovány. Tři týdny před útoky dostal Mohamed Atta údajně e-mailovou zprávu s kódem: „Semestr začíná za další tři týdny. Získali jsme 19 potvrzení o studiu na právnické fakultě, fakultě urbanismu, fakultě pokuty umění a inženýrská fakulta. “ Fakulty odkazovaly na čtyři cíle (dvojčata, Pentagon a Capitol).

Seznam metod pokračuje dál a dál a je velmi podobný metodám používaným v organizovaném zločinu po celém světě.

Kritika

- „V [stabilitě, rekonstrukci a operacích COIN] nejsou nejdůležitějšími cíli vlivu nepřátelští velitelé, ale jednotlivci a skupiny, místní i mezinárodní, jejichž spolupráce je pro úspěch mise zásadní. Grantové, společné a armádní doktríny publikací tyto cíle neignorujte - lze je ovlivnit PSYOP a kontrarepagandou. Je ale pozoruhodné, že aktivity nejpříměji zaměřené na ovlivňování místního a mezinárodního publika - funkce jako veřejné záležitosti, občanské záležitosti, SOT a obranná podpora veřejné diplomacie - v doktríně IO jsou považovány pouze za „související činnosti“, pokud jsou vůbec zmíněny “

- „Musí dojít k zásadní změně kultury v tom, jak ISAF přistupuje k operacím. StratCom by neměl být samostatnou linií provozu, ale spíše nedílnou a plně zakomponovanou součástí rozvoje politiky, plánovacích procesů a provádění operací. Analýza a maximalizace StratCom Účinky musí být ústředním bodem formulace manévrovacích schémat a během provádění operací. Aby bylo možné ovlivnit tento posun paradigmatu, musí ústředí ISAF synchronizovat všechny zúčastněné strany stratCom. Implicitní v této změně kultury je jasné uznání, že moderní strategická komunikace je o důvěryhodný dialog, nikoli monolog, kde navrhujeme naše systémy a zdroje tak, abychom co nejefektivněji doručovali zprávy cílovému publiku. Toto je nyní kampaň zaměřená na populaci a nemělo by být vynaloženo žádné úsilí, aby bylo zajištěno, že součástí konverzace bude afghánský lid. Efektivní metodou může být přijímání, porozumění a změna chování v důsledku zpráv přijatých od publika získání skutečné důvěry a důvěryhodnosti. To by zvýšilo pravděpodobnost, že populace přijme zprávy ISAF a v důsledku toho změní své chování. “

Viz také

- Operace páté dimenze

- Radikalizace

- Cyberware

- Elektronická válka

- Černá propaganda

- Kybernetická válka

- Zabezpečení komunikace

- Velení a řízení války

- Dezinformace

- Historický revizionismus

- Vrátný (politika)

- Průmyslová špionáž

- Nepravidelná válka

- iWar

- Válka zaměřená na síť

- Politická válka

- Psychologická válka

- Veřejné záležitosti (vojenské)

- Plán informačních operací

- Propaganda v mexické drogové válce

- Institut světové politiky

- Bolívarovská propaganda

Reference

Bibliografie

- Denning, Dorothy E. (18. srpna 2005). Informační operace a terorismus . Obranné technické informační centrum .

externí odkazy

- Plán informačních operací (DOD 2003)

- Informační operace (JP 3-13 2006)

- Zabezpečení provozu (JP 3-13.3)

- Vojenský podvod (JP 3-13.4)

- Společná doktrína pro PSYOPS (JP 3-53 2003)

- Společná doktrína pro veřejné záležitosti (JP 3-61 2005)

- Destabilizing Terrorist Networks: Disrupting and Manipulation Information Flows in the Global War on Terrorism , Yale Information Society Project Conference Conference Paper (2005).

- Hledání symetrie ve válce čtvrté generace: Informační operace ve válce nápadů , prezentace (prezentace ve formátu PDF) na sympoziu Bantle - Institut pro národní bezpečnost a boj proti terorismu (INSCT), Syrakuská univerzita (2006).

- KA Taipale , Hledám symetrii na informační frontě: Konfrontace globálního džihádu na internetu , 16 Národní strategie F. Rev.14 (léto 2007).

- Nejčastější dotazy týkající se WoT v Bílém domě

- CIA a WoT

- Americký národní vojenský strategický plán pro WoT