Technologie Intel Active Management - Intel Active Management Technology

Intel Active Management Technology ( AMT ) je hardware a firmware pro vzdálenou out-of-band správu vybraných podnikových počítačů, běžící na Intel Management Engine , samostatném mikroprocesoru, který není vystaven uživateli, za účelem monitorování, údržby, aktualizace, upgradu a opravte je. Out-of-band (OOB) nebo hardwarová správa se liší od softwarové (nebo interní ) správy a agentů pro správu softwaru.

Správa založená na hardwaru funguje na jiné úrovni než softwarové aplikace a používá komunikační kanál (prostřednictvím zásobníku TCP / IP ), který se liší od softwarové komunikace (která probíhá prostřednictvím softwarového zásobníku v operačním systému). Správa založená na hardwaru nezávisí na přítomnosti operačního systému nebo místně nainstalovaného agenta pro správu. Správa založená na hardwaru byla v minulosti k dispozici na počítačích založených na procesorech Intel / AMD, ale do značné míry byla omezena na automatickou konfiguraci pomocí DHCP nebo BOOTP pro dynamické přidělování IP adres a bezdiskových pracovních stanic , stejně jako Wake-on-LAN (WOL ) pro dálkové napájení systémů. AMT není určen k použití sám; je určen k použití s aplikací pro správu softwaru. Poskytuje aplikaci pro správu (a tedy správci systému, který ji používá) přístup k počítači po síti, aby mohl na dálku provádět úkoly, které jsou obtížné nebo někdy nemožné při práci na počítači, který nemá integrované vzdálené funkce. .

AMT je navržen do sekundárního (servisního) procesoru umístěného na základní desce a k zajištění dalšího zabezpečení využívá komunikaci zabezpečenou TLS a silné šifrování . AMT je integrován do počítačů s technologií Intel vPro a je založen na Intel Management Engine (ME). AMT se posunula směrem k rostoucí podpoře standardů DMTF Desktop a Mobile Architecture for System Hardware (DASH) a AMT Release 5.1 a novější verze jsou implementací standardů DASH verze 1.0 / 1.1 pro správu mimo pásmo. AMT poskytuje podobné funkce jako IPMI , ačkoli AMT je navržen pro klientské výpočetní systémy ve srovnání s typicky serverovým IPMI.

V současné době je AMT k dispozici pro stolní počítače, servery, ultrabooky, tablety a notebooky s řadou procesorů Intel Core vPro , včetně procesorů Intel Core i5, Core i7, Core i9 a Intel Xeon E3-1200, Xeon E, Xeon W-1200.

Společnost Intel potvrdila chybu Vzdálené zvýšení oprávnění ( CVE - 2017-5689 , SA-00075) ve své technologii pro správu 1. května 2017. Každá platforma Intel s technologií Intel Standard Manageability, Active Management Technology nebo Small Business Technology od společnosti Nehalem v 2008 do Kaby Lake v roce 2017 má vzdáleně využitelnou bezpečnostní díru v ME. Někteří výrobci, jako purismu a System76 jsou už prodává hardware Intel Řízení motoru zakázáno, aby se zabránilo vzdálený exploit. Společnost Intel 20. listopadu 2017 (SA-) potvrdila další významné bezpečnostní chyby v ME, které ovlivňují velký počet počítačů s firmwarem Management Engine, Trusted Execution Engine a Server Platform Services , od Skylake v roce 2015 po Coffee Lake v roce 2017 (SA- 00086).

Přístup k bezplatné službě

Ačkoli může být iAMT zahrnut zdarma do zařízení prodávaných veřejnosti a malým podnikům, plné funkce iAMT, včetně šifrovaného vzdáleného přístupu pomocí certifikátu veřejného klíče a automatického poskytování vzdáleného zařízení nenakonfigurovaným klientům iAMT, nejsou přístupné zdarma široké veřejnosti nebo přímým vlastníkům zařízení vybavených iAMT. iAMT nemůže být plně využit, aby jeho maximální potenciál bez nákupu dalších softwarových nebo správu služeb od společnosti Intel nebo jiné třetí strany nezávislé dodavatele softwaru (ISV) nebo Value Added Reseller (VAR).

Samotný Intel poskytuje softwarový balíček vývojářské sady nástrojů, který umožňuje základní přístup k iAMT, ale není určen k běžnému použití pro přístup k této technologii. Podporovány jsou pouze základní režimy přístupu bez úplného přístupu k šifrované komunikaci celého zakoupeného systému správy.

Funkce

Intel AMT zahrnuje hardwarovou vzdálenou správu, zabezpečení, správu napájení a funkce vzdálené konfigurace, které umožňují nezávislý vzdálený přístup k počítačům podporujícím AMT. Intel AMT je technologie zabezpečení a správy zabudovaná do počítačů s technologií Intel vPro .

Intel AMT používá hardwarový out-of-band (OOB) komunikační kanál, který funguje bez ohledu na přítomnost funkčního operačního systému. Komunikační kanál je nezávislý na stavu napájení počítače, přítomnosti agenta správy a stavu mnoha hardwarových komponent, jako jsou jednotky pevného disku a paměť .

Většina funkcí AMT je k dispozici OOB, bez ohledu na stav napájení počítače. Další funkce vyžadují zapnutí počítače (například přesměrování konzoly přes sériové připojení přes LAN (SOL), kontrola přítomnosti agenta a filtrování síťového provozu). Intel AMT má schopnost vzdáleného zapnutí.

Hardwarové funkce lze kombinovat se skriptováním pro automatizaci údržby a servisu.

Mezi hardwarové funkce AMT u notebooků a stolních počítačů patří:

- Šifrovaný vzdálený komunikační kanál pro síťový provoz mezi IT konzolí a Intel AMT.

- Schopnost kabelového počítače (fyzicky připojeného k síti) mimo bránu firewall společnosti v otevřené síti LAN vytvořit zabezpečený komunikační tunel (přes AMT) zpět do IT konzole. Mezi příklady otevřené LAN patří kabelový notebook doma nebo na webu SMB, který nemá proxy server.

- Vzdálené zapnutí / vypnutí / zapnutí pomocí šifrované WOL .

- Vzdálené spuštění pomocí integrovaného přesměrování elektroniky zařízení (IDE-R).

- Přesměrování konzoly přes sériové připojení přes LAN (SOL).

- Klávesnice, video, myš (KVM) po síti .

- Hardwarové filtry pro monitorování záhlaví paketů v příchozím a odchozím síťovém provozu u známých hrozeb (na základě programovatelných časovačů ) a pro sledování známých / neznámých hrozeb na základě časové heuristiky . Notebooky a stolní počítače mají filtry pro sledování záhlaví paketů. Stolní počítače mají filtry záhlaví paketů a časové filtry.

- Izolační obvody (dříve a neoficiálně Intel nazývané „jistič“) pro blokování portů, omezení rychlosti nebo úplnou izolaci počítače, který by mohl být napaden nebo infikován.

- Kontrola přítomnosti agenta prostřednictvím hardwarových programovatelných časovačů založených na zásadách . „Miss“ generuje událost; a to může také vygenerovat upozornění.

- Varování OOB.

- Trvalý protokol událostí uložený v chráněné paměti (nikoli na pevném disku).

- Získejte přístup (před spuštěním) k univerzálnímu jedinečnému identifikátoru počítače (UUID).

- Získejte přístup (před spuštěním) k informacím o hardwarových aktivech, jako je například výrobce a model komponenty, které se aktualizují pokaždé, když systém projde automatickým testem po zapnutí (POST).

- Přístup (před spuštěním) do úložiště dat třetích stran (TPDS), chráněné oblasti paměti, kterou mohou používat prodejci softwaru, ve které lze spravovat informace o verzi, soubory .DAT a další informace.

- Možnosti vzdálené konfigurace, včetně vzdálené konfigurace s nulovým dotykem založené na certifikátu, konfigurace USB klíče (light-touch) a ruční konfigurace.

- Chráněná cesta zvuku / videa pro ochranu přehrávání médií chráněných DRM .

Notebooky s AMT také zahrnují bezdrátové technologie:

- Podpora bezdrátových protokolů IEEE 802.11 a / g / n

- Rozšíření kompatibilní s Cisco pro Voice over WLAN

Dějiny

Aktualizace softwaru poskytují upgrade na další menší verzi Intel AMT. Nová hlavní vydání Intel AMT jsou zabudována do nové čipové sady a jsou aktualizována pomocí nového hardwaru.

Aplikace

Téměř všechny funkce AMT jsou k dispozici, i když je počítač ve vypnutém stavu, ale s připojeným napájecím kabelem, pokud došlo k selhání operačního systému, chybí softwarový agent nebo hardware (například pevný disk nebo paměť) selhalo. Po zapnutí počítače jsou k dispozici funkce přesměrování konzoly ( SOL ), kontrola přítomnosti agenta a filtry síťového provozu.

Intel AMT podporuje tyto úkoly správy:

- Vzdáleně zapněte, vypněte, vypněte a znovu zapněte počítač.

- Vzdálené spuštění počítače pomocí vzdáleného přesměrování procesu spouštění počítače, což způsobí jeho zavedení z jiného obrazu, například ze sdílené síťové složky , zaváděcího disku CD-ROM nebo DVD , nápravné jednotky nebo jiného zaváděcího zařízení. Tato funkce podporuje vzdálené bootování z počítače, který má poškozený nebo chybějící OS.

- Vzdáleně přesměrovat I / O systému přes konzolu přesměrování přes sériové přes LAN (SOL). Tato funkce podporuje vzdálené odstraňování problémů, vzdálené opravy, aktualizace softwaru a podobné procesy.

- Přístup a změna nastavení systému BIOS na dálku. Tato funkce je k dispozici, i když je počítač vypnutý, operační systém je vypnutý nebo hardware selhal. Tato funkce je navržena tak, aby umožňovala vzdálené aktualizace a opravy nastavení konfigurace. Tato funkce podporuje úplné aktualizace systému BIOS, nejen změny konkrétních nastavení.

- Zjistit podezřelý síťový provoz. V přenosných a stolních počítačích tato funkce umožňuje sys-adminovi definovat události, které by mohly indikovat příchozí nebo odchozí hrozbu v záhlaví síťového paketu . U stolních počítačů tato funkce také podporuje detekci známých a / nebo neznámých hrozeb (včetně pomalu a rychle se pohybujících počítačových červů ) v síťovém provozu pomocí časově založených filtrů založených na heuristice . Síťový provoz se kontroluje před dosažením operačního systému, takže se kontroluje také před načtením operačního systému a softwarových aplikací a po jejich ukončení (u počítačů tradičně zranitelné období).

- Blokovat nebo rychlostně omezit síťový provoz do a ze systémů podezřelých z infekce nebo ohrožení počítačovými viry , červy nebo jinými hrozbami. Tato funkce využívá hardwarové izolační obvody Intel AMT, které lze spouštět ručně (na dálku, pomocí sys-admin) nebo automaticky na základě zásad IT (konkrétní událost).

- Spravujte filtry hardwarových paketů v integrovaném síťovém adaptéru .

- Automaticky odesílat komunikaci OOB do konzoly IT, když kritický softwarový agent zmešká přiřazené odbavení pomocí programovatelného hardwarového časovače založeného na zásadách . „Miss“ označuje potenciální problém. Tuto funkci lze kombinovat s upozorněním OOB, takže IT konzole je upozorněna pouze v případě, že dojde k potenciálnímu problému (pomáhá zabránit zahlcení sítě zbytečnými „pozitivními“ upozorněními na události).

- Příjem událostí Platform Platform Trap (PET) mimo pásmo ze subsystému AMT (například události označující, že je operační systém zavěšený nebo havarovaný nebo že došlo k pokusu o útok heslem ). Výstrahu lze vydat při události (například při nedodržení předpisů v kombinaci s kontrolou přítomnosti agenta) nebo na prahové hodnotě (například při dosažení určité rychlosti ventilátoru).

- Přístup k trvalému protokolu událostí uloženému v chráněné paměti. Protokol událostí je k dispozici OOB, i když je operační systém vypnutý nebo hardware již selhal.

- Objevte systém AMT nezávisle na stavu napájení počítače nebo stavu OS. Discovery (před spuštěním přístup k UUID ) je k dispozici, pokud je systém vypnutý, jeho operační systém je ohrožen nebo je vypnutý, hardware (například pevný disk nebo paměť ) selhal nebo chybí agenti pro správu.

- Proveďte inventarizaci softwaru nebo přístup k informacím o softwaru v počítači. Tato funkce umožňuje prodejci softwaru jiného výrobce ukládat informace o softwarových aktivech nebo verzích pro místní aplikace do paměti chráněné Intel AMT. (Toto je chráněné datové úložiště třetí strany, které se liší od chráněné paměti AMT pro informace o hardwarových komponentách a dalších systémových informacích). K datovému úložišti třetí strany lze přistupovat k OOB pomocí sys-admin. Například antivirový program může ukládat informace o verzi do chráněné paměti, která je k dispozici pro data třetích stran. Počítačový scénář by mohl použít tuto funkci k identifikaci počítače, které je třeba aktualizovat.

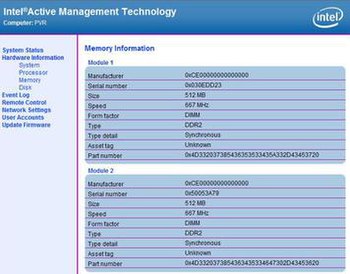

- Proveďte inventarizaci hardwaru nahráním seznamu hardwarových aktiv vzdáleného počítače (platforma, řadič správy základní desky , BIOS , procesor , paměť , disky, přenosné baterie, vyměnitelné jednotky a další informace). Informace o hardwarových aktivech se aktualizují pokaždé, když systém běží pomocí testu POST ( power-on self-test ).

Od hlavní verze 6 integruje Intel AMT proprietární server VNC pro přístup mimo pásmo pomocí vyhrazené technologie prohlížeče kompatibilní s VNC a má plnou schopnost KVM (klávesnice, videa, myši) po celou dobu napájení - včetně nepřetržitého ovládání desktop, když se načte operační systém. Klienti jako VNC Viewer Plus od RealVNC také poskytují další funkce, které by mohly usnadnit provádění (a sledování) určitých operací Intel AMT, jako je vypínání a zapínání počítače, konfigurace systému BIOS a připojení vzdáleného obrazu (IDER).

Zřizování a integrace

AMT podporuje vzdálené zřizování založené na certifikátu nebo PSK (úplné vzdálené nasazení), zřizování založené na klíči USB (zřízení „jedním dotykem“), ruční zřizování a zřizování pomocí agenta na místním hostiteli („Zřízení založené na hostiteli“). OEM může také předběžně zajistit AMT.

Aktuální verze AMT podporuje vzdálené nasazení na notebooku i stolním počítači. (Vzdálené nasazení bylo jednou z klíčových funkcí, které v dřívějších verzích AMT chyběly a které zpozdilo přijetí AMT na trhu.) Vzdálené nasazení bylo donedávna možné pouze v podnikové síti. Vzdálené nasazení umožňuje sys-adminovi nasazovat počítače bez fyzického dotyku systémů. Umožňuje také správci systému odložit nasazení a uvést počítače do provozu po určitou dobu, než zpřístupní funkce AMT konzole IT. Jak se vyvíjejí modely doručování a nasazení, AMT lze nyní nasadit přes internet pomocí metod „Zero-Touch“ a Host-Based.

Počítače lze prodávat s povoleným nebo zakázaným AMT. Výrobce OEM určí, zda odeslat AMT s funkcemi připravenými k nastavení (povoleno) nebo zakázáno. Proces instalace a konfigurace se může lišit v závislosti na sestavení OEM.

AMT obsahuje aplikaci Privacy Icon s názvem IMSS, která upozorňuje uživatele systému, pokud je AMT povolen. Je na výrobci OEM, aby se rozhodl, zda chce ikonu zobrazit nebo ne.

AMT podporuje různé metody deaktivace technologie pro správu a zabezpečení a také různé metody opětovného zapnutí této technologie.

AMT lze částečně nezajistit pomocí nastavení konfigurace, nebo zcela nezajistit vymazáním všech konfiguračních nastavení, bezpečnostních údajů a provozních a síťových nastavení. Částečné zrušení kontroly ponechá počítač ve stavu nastavení. V tomto stavu může počítač sám zahájit svůj automatizovaný proces vzdálené konfigurace. Úplné zrušení vymaže konfigurační profil i bezpečnostní pověření a provozní / síťová nastavení potřebná ke komunikaci s Intel Management Engine. Úplné zrušení zabezpečení vrátí Intel AMT do výchozího stavu z výroby.

Jakmile je AMT zakázán, může autorizovaný správce systému znovu povolit pověření zabezpečení potřebná k provedení vzdálené konfigurace, aby mohl AMT znovu povolit:

- Pomocí procesu vzdálené konfigurace (plně automatizovaná, vzdálená konfigurace pomocí certifikátů a klíčů).

- Fyzický přístup k počítači pro obnovení bezpečnostních údajů buď pomocí USB klíče, nebo ručním zadáním údajů a parametrů MEBx.

Existuje způsob, jak zcela resetovat AMT a vrátit se k výchozím továrním hodnotám. To lze provést dvěma způsoby:

- Nastavení příslušné hodnoty v systému BIOS .

- Vymazání paměti CMOS a / nebo NVRAM .

Nastavení a integrace AMT je podporována instalační a konfigurační službou (pro automatické nastavení), nástrojem AMT Webserver (součástí Intel AMT) a AMT Commander, nepodporovanou a bezplatnou patentovanou aplikací dostupnou na webu Intel.

Sdělení

Veškerý přístup k funkcím Intel AMT probíhá prostřednictvím Intel Management Engine v hardwaru a firmwaru počítače. Komunikace AMT závisí na stavu modulu Management Engine, nikoli na stavu operačního systému počítače.

Jako součást Intel Management Engine je komunikační kanál AMT OOB založen na zásobníku firmwaru TCP / IP navrženém do systémového hardwaru. Protože je založen na zásobníku TCP / IP, probíhá vzdálená komunikace s AMT prostřednictvím síťové datové cesty před předáním komunikace do operačního systému.

Intel AMT podporuje kabelové a bezdrátové sítě. U bezdrátových notebooků napájených z baterie je OOB komunikace k dispozici, když je systém vzhůru a je připojen k podnikové síti, i když je operační systém vypnutý. Komunikace OOB je také k dispozici pro bezdrátové nebo kabelové notebooky připojené k podnikové síti přes virtuální privátní síť (VPN) hostující OS, když jsou notebooky vzhůru a fungují správně.

AMT verze 4.0 a vyšší může vytvořit zabezpečený komunikační tunel mezi kabelovým počítačem a IT konzolou mimo podnikovou bránu firewall. V tomto schématu server pro správu přítomnosti (Intel tomu říká „brána s podporou vPro“) ověří počítač, otevře zabezpečený tunel TLS mezi IT konzolí a počítačem a zprostředkuje komunikaci. Účelem tohoto režimu je pomoci uživateli nebo počítači samotnému požadovat údržbu nebo servis, pokud se nacházejí v satelitních kancelářích nebo na podobných místech, kde není k dispozici žádný proxy server nebo zařízení pro správu na místě .

Technologie, která zajišťuje komunikaci mimo podnikový firewall, je relativně nová. Rovněž vyžaduje, aby byla zavedena infrastruktura , včetně podpory od IT konzolí a bran firewall.

Počítač AMT ukládá informace o konfiguraci systému do chráněné paměti. U počítačů verze 4.0 a novějších mohou tyto informace obsahovat názvy příslušných serverů pro správu „ whitelist “ pro společnost. Když se uživatel pokusí zahájit vzdálenou relaci mezi kabelovým počítačem a serverem společnosti z otevřené sítě LAN , AMT odešle uložené informace na server pro správu přítomnosti (MPS) v „demilitarizované zóně“ („DMZ“), která existuje mezi podnikový firewall a klientské brány (uživatelské počítače). MPS používá tyto informace k ověření počítače. MPS pak zprostředkovává komunikaci mezi notebookem a servery pro správu společnosti.

Protože je komunikace ověřena, lze zabezpečený komunikační tunel otevřít pomocí šifrování TLS . Jakmile je mezi IT konzolí a Intel AMT na počítači uživatele navázána zabezpečená komunikace, může správce systému použít typické funkce AMT ke vzdálené diagnostice, opravě, údržbě nebo aktualizaci počítače.

Design

Hardware

Management Engine (ME) je izolovaný a chráněný koprocesor, vložený jako nepovinná součást do všech současných (od roku 2015) čipových sad Intel.

Počínaje ME 11 je založen na 32bitovém procesoru Intel Quark x86 a běží na operačním systému MINIX 3 . Stav ME je uložen v oddílu blesku SPI pomocí systému souborů EFFS ( Embedded Flash File System ). Předchozí verze byly založeny na jádru ARC , přičemž Management Engine provozoval ThreadX RTOS od Express Logic . Verze 1.x až 5.x ME používaly ARCTangent-A4 (pouze 32bitové instrukce), zatímco verze 6.x až 8.x používaly novější ARCompact (smíšená 32- a 16bitová architektura sady instrukcí ). Počínaje ME 7.1 mohl procesor ARC také spouštět podepsané applety Java .

ME sdílí stejné síťové rozhraní a IP jako hostitelský systém. Provoz je směrován na základě paketů na porty 16992-16995. Podpora existuje v různých řadičích Intel Ethernet, exportovaných a konfigurovatelných pomocí Management Component Transport Protocol (MCTP). ME také komunikuje s hostitelem přes rozhraní PCI. V systému Linux se komunikace mezi hostitelem a ME provádí přes / dev / mei nebo nověji / dev / mei0 .

Až do vydání Nehalem procesorů, ME byl obvykle vložené do základní desky northbridge po Memory Controller Hub layout (MCH). S novějšími architekturami Intel ( Intel 5 Series a novější ) je ME zahrnuto do Platform Controller Hub (PCH).

Firmware

- Management Engine (ME) - tradiční čipsety

- Server Platform Services (SPS) - server

- Trusted Execution Engine (TXE) - tablet / mobilní / nízká spotřeba

Bezpečnostní

Vzhledem k tomu, že AMT umožňuje přístup k PC pod úrovní OS, je zabezpečení funkcí AMT klíčovým problémem.

Zabezpečení komunikace mezi Intel AMT a zřizovací službou a / nebo konzolou pro správu lze vytvořit různými způsoby v závislosti na síťovém prostředí. Zabezpečení lze zajistit pomocí certifikátů a klíčů (infrastruktura veřejného klíče TLS nebo TLS-PKI), předem sdílených klíčů ( TLS-PSK ) nebo hesla správce.

Bezpečnostní technologie, které chrání přístup k funkcím AMT, jsou zabudovány do hardwaru a firmwaru. Stejně jako u ostatních hardwarových funkcí AMT jsou bezpečnostní technologie aktivní, i když je počítač vypnutý, operační systém havaruje, chybí softwaroví agenti nebo selhal hardware (například pevný disk nebo paměť).

Protože software, který implementuje AMT, existuje mimo operační systém, není běžným mechanismem aktualizace operačního systému udržován v aktuálním stavu. Bezpečnostní vady v softwaru AMT mohou být proto obzvláště závažné, protože zůstanou dlouho poté, co byly objeveny a stanou se známými potenciálním útočníkům.

15. května 2017 společnost Intel oznámila kritickou chybu zabezpečení v AMT. Podle aktualizace „Tato chyba zabezpečení by mohla umožnit síťovému útočníkovi vzdáleně získat přístup k firemním počítačům nebo zařízením, která tyto technologie používají“. Společnost Intel oznámila částečnou dostupnost aktualizace firmwaru, která opravuje zranitelnost některých dotčených zařízení.

Síťování

Zatímco některé protokoly pro vzdálenou správu v pásmu používají zabezpečený síťový komunikační kanál (například Secure Shell ), některé jiné protokoly nejsou zabezpečené. Některé podniky si tak musely vybrat mezi zabezpečenou sítí nebo povolením IT používat aplikace pro vzdálenou správu bez zabezpečené komunikace pro údržbu a servis PC.

Moderní bezpečnostní technologie a návrhy hardwaru umožňují vzdálenou správu i v bezpečnějších prostředích. Například Intel AMT podporuje IEEE 802.1x , Preboot Execution Environment (PXE), Cisco SDN a Microsoft NAP .

Všechny funkce AMT jsou k dispozici v zabezpečeném síťovém prostředí. S Intel AMT v zabezpečeném síťovém prostředí:

- Síť může ověřit polohu zabezpečení počítače s povoleným AMT a ověřit počítač před načtením operačního systému a před tím, než je počítači povolen přístup k síti.

- PXE boot lze použít při zachování zabezpečení sítě. Jinými slovy, správce IT může použít stávající infrastrukturu PXE v síti IEEE 802.1x , Cisco SDN nebo Microsoft NAP .

Intel AMT může do hardwaru vložit pověření zabezpečení sítě prostřednictvím Intel AMT Embedded Trust Agent a doplňkového modulu AMT . Plug-in shromažďuje informace o poloze zabezpečení, jako je konfigurace firmwaru a parametry zabezpečení ze softwaru třetích stran (například antivirový software a antispyware ), BIOSu a chráněné paměti . Zásuvný modul a agent důvěryhodnosti mohou ukládat bezpečnostní profily v chráněné, stálé paměti AMT, která není na jednotce pevného disku .

Vzhledem k tomu, že AMT má mimopásmový komunikační kanál, může AMT představovat bezpečnostní pozici počítače v síti, i když je ohrožen operační systém počítače nebo bezpečnostní software. Vzhledem k tomu, že AMT prezentuje pozici mimo pásmo, může síť také ověřovat počítač mimo pásmo, než se načte operační systém nebo aplikace a než se pokusí o přístup k síti. Pokud pozice zabezpečení není správná, může správce systému před povolením přístupu počítače do sítě odeslat aktualizovaný OOB (prostřednictvím Intel AMT) nebo přeinstalovat důležitý bezpečnostní software.

Podpora různých bezpečnostních pozic závisí na vydání AMT :

- Podpora IEEE 802.1x a Cisco SDN vyžaduje pro notebooky AMT verze 2.6 nebo vyšší a pro stolní počítače AMT verze 3.0 nebo vyšší.

- Podpora pro Microsoft NAP vyžaduje AMT verze 4.0 nebo vyšší.

- Podpora spouštění PXE s plným zabezpečením sítě vyžaduje pro stolní počítače AMT verze 3.2 nebo vyšší.

Technologie

AMT zahrnuje několik bezpečnostních schémat, technologií a metodik pro zabezpečení přístupu k funkcím AMT během nasazení a během vzdálené správy. Bezpečnostní technologie a metodiky AMT zahrnují:

- Zabezpečení transportní vrstvy , včetně předem sdíleného klíče TLS ( TLS-PSK )

- Ověřování HTTP

- Single sign-on to Intel AMT with Microsoft Windows domain authentication , based on Microsoft Active Directory and Kerberos

- Digitálně podepsaný firmware

- Generátor pseudonáhodných čísel (PRNG), který generuje klíče relace

- Chráněná paměť (nikoli na jednotce pevného disku ) pro důležitá systémová data, jako je UUID , informace o hardwarových aktivech a nastavení konfigurace systému BIOS

- Seznamy řízení přístupu (ACL)

Stejně jako u ostatních aspektů Intel AMT jsou bezpečnostní technologie a metodiky zabudovány do čipové sady.

Známá zranitelná místa a zneužití

Vyzváněcí -3 rootkit

Kroužek -3 Rootkit byla demonstrována neviditelné Lab pro Q35 chipset; pro pozdější čipovou sadu Q45 nefunguje, protože Intel implementoval další ochranu. Exploit fungoval přemapováním normálně chráněné oblasti paměti (nejlepších 16 MB RAM) vyhrazené pro ME. Rootkit ME lze nainstalovat bez ohledu na to, zda je v systému přítomna nebo povolena AMT, protože čipová sada vždy obsahuje koprocesor ARC ME. (Označení „−3“ bylo vybráno, protože koprocesor ME funguje, i když je systém ve stavu S3 , takže byl považován za vrstvu pod rootkity režimu správy systému .) U zranitelné čipové sady Q35 je záznamník kláves ME založený na klávesnici rootkit předvedl Patrick Stewin.

Zero-touch zajišťování

Další hodnocení zabezpečení od Vassiliaios Ververise ukázalo vážné nedostatky v implementaci čipové sady GM45. Zejména kritizoval AMT za přenos nezašifrovaných hesel v režimu zajišťování SMB, když se používají funkce IDE redirection a Serial over LAN. Zjistilo se také, že režim zajišťování „nulového dotyku“ (ZTC) je stále povolen, i když se zdá, že AMT je v systému BIOS zakázán. Za přibližně 60 eur zakoupil Ververis od společnosti Go Daddy certifikát, který je přijímán firmwarem ME a umožňuje vzdálené „nulové dotykové“ zajišťování (možná nic netušících) strojů, které vysílají své pakety HELLO na budoucí konfigurační servery.

Tichý Bob je tichý

V květnu 2017 společnost Intel potvrdila, že mnoho počítačů s AMT mělo neopravenou chybu zabezpečení s eskalací privilegií ( CVE - 2017-5689 ). Tato chyba zabezpečení, kterou vědci, kteří ji nahlásili společnosti Intel, přezdívala „ Tichý Bob je tichý“, se týká mnoha notebooků, stolních počítačů a serverů prodávaných společnostmi Dell , Fujitsu , Hewlett-Packard (později Hewlett Packard Enterprise a HP Inc. ), Intel , Lenovo a případně další. Tito vědci tvrdili, že chyba ovlivňuje systémy vyrobené v roce 2010 nebo novější. Další zprávy tvrdily, že chyba ovlivňuje také systémy vyrobené před rokem 2008. Tato chyba zabezpečení byla popsána jako skutečnost, která poskytuje vzdáleným útočníkům:

plnou kontrolu nad postiženými stroji, včetně schopnosti číst a upravovat vše. Lze jej použít k instalaci trvalého malwaru (případně do firmwaru) a ke čtení a úpravách jakýchkoli dat.

- Tatu Ylönen, ssh.com

Proces autorizace vzdáleného uživatele zahrnoval chybu programátoru: porovnal uživatelem daný autorizační token hash ( user_response) se skutečnou hodnotou hash ( computed_response) pomocí tohoto kódu:

strncmp(computed_response, user_response, response_length)

Zranitelností bylo, že response_lengthto byla délka tokenu daného uživatelem, a nikoli skutečného tokenu.

Protože třetím argumentem pro strncmpje délka dvou řetězců, které mají být porovnány, pokud je menší než délka computed_response, bude testována rovnost pouze části řetězce. Konkrétně, pokud user_responseje prázdný řetězec (s délkou 0), toto „porovnání“ vždy vrátí hodnotu True, a tím ověří uživatele. To umožnilo jakékoli osobě jednoduše se přihlásit k adminúčtu na zařízeních úpravou odeslaného paketu HTTP a použít prázdný řetězec jako hodnotu responsepole.

PLATINA

V červnu 2017 se skupina PLATINUM pro kyberkriminalitu stala významnou pro využití možností AMT sériového připojení přes LAN (SOL) k provádění exfiltrace dat odcizených dokumentů.

SA-00086

V listopadu 2017 zjistila bezpečnostní firma Positive Technologies závažné chyby ve firmwaru Management Engine (ME), která tvrdila, že vyvinula funkční zneužití tohoto systému pro někoho, kdo má fyzický přístup k portu USB. 20. listopadu 2017 Intel potvrdil, že v Management Engine, Trusted Execution Engine, Server Platform Services byla nalezena řada závažných nedostatků a vydala „kritickou aktualizaci firmwaru“.

Vyhýbání se a zmírňování

Počítače s AMT obvykle nabízejí v nabídce BIOS možnost vypnout AMT, ačkoli výrobci OEM implementují funkce BIOSu odlišně, a proto BIOS není spolehlivá metoda pro vypnutí AMT. Počítače s procesorem Intel dodávané bez AMT by neměly mít možnost mít AMT nainstalovány později. Pokud je však hardware počítače potenciálně schopen provozovat AMT, není jasné, jak účinné jsou tyto ochrany. V současné době existují průvodce zmírněním a nástroje pro deaktivaci AMT ve Windows, ale Linux obdržel pouze nástroj ke kontrole, zda je AMT povoleno a zajištěno v systémech Linux. Jediným způsobem, jak tuto chybu zabezpečení skutečně opravit, je instalace aktualizace firmwaru. Společnost Intel zpřístupnila seznam aktualizací. Na rozdíl od AMT obecně neexistuje žádný oficiální zdokumentovaný způsob, jak deaktivovat Management Engine (ME); je vždy zapnutý, pokud jej OEM vůbec neaktivuje.

V roce 2015 začal malý počet konkurenčních prodejců nabízet počítače na bázi Intel navržené nebo upravené speciálně pro řešení potenciálních zranitelností AMT a souvisejících problémů.

Viz také

- Backdoor (výpočetní)

- Rozhraní hostitelského integrovaného řadiče

- HP Integrated Lights-Out

- Intel CIRA

- Intel Core

- Přepínač zabití internetu

- Centrum řadiče platformy

- Lights out management

- Southbridge (výpočetní)

- Procesor systémových služeb

- Verze Intel AMT

- Intel Management Engine

- Intel vPro

Reference

externí odkazy

- MeshCentral2

- Intel Manageability Commander

- Implementace Intel AMT

- Intel Security Center

- Technologie Intel Active Management

- Komunita vývojářů Intel Manageability

- Intel vPro Expert Center

- Řadič Intel 82573E Gigabit Ethernet (Tekoa)

- Procesor ARC4

- Videa AMT (vyberte kanál pro stolní počítače)

- Klient Intel AMT - Radmin Viewer 3.3

- Intel vPro / AMT jako hardwarový antivirus

- AMT Over the Internet Provisioning (OOB Manager)

- Intel ME Secrets: Skrytý kód ve vaší čipové sadě a jak zjistit, co přesně dělá , Igor Skochinsky, přednáška na Code Blue 2014

- Používání Intel AMT a Intel NUC s Ubuntu